Hoy toco algo poco frecuente en mi, pero es que un cliente me ha pedido un favor.

Un favor con el que no me encuentro a gusto.

No soy fan de hacer estas cosas, porque si algo se configura para mantener una serie de estándares de seguridad, cualquier actuación en otro sentido lo único que va a hacer es reducir esa seguridad.

Sobre LanMan y el acceso de invitados

Desde hace tiempo, los sistemas de seguridad de Windows han empezado a dificultar el trabajo con servidores Linux, o con versiones anteriores, pero esto ya ha sido demasiado porque no tengo el control absoluto de la red y de todos los equipos, y he realizado una subida de versiones del dominio de Windows 2012 a Windows 2019, junto con las consiguientes mejoras y securizaciones.

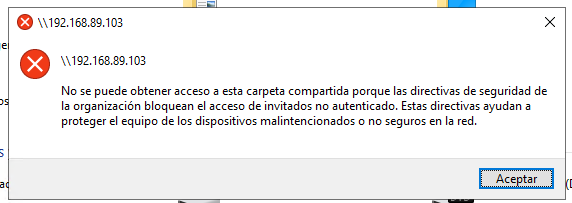

El caso es que hay un par de equipos NAS ciertamente curiosos, arrojando ete mensaje:

“No se puede obtener acceso a esta carpeta compartida porque las directivas de seguridad de la organización bloquean el acceso de invitados no autenticado. Estas directivas ayudan a proteger el equipo de los dispositivos malintencionados o no seguros de la red”

Si, en este caso, todo en todos los Windows, está en español.

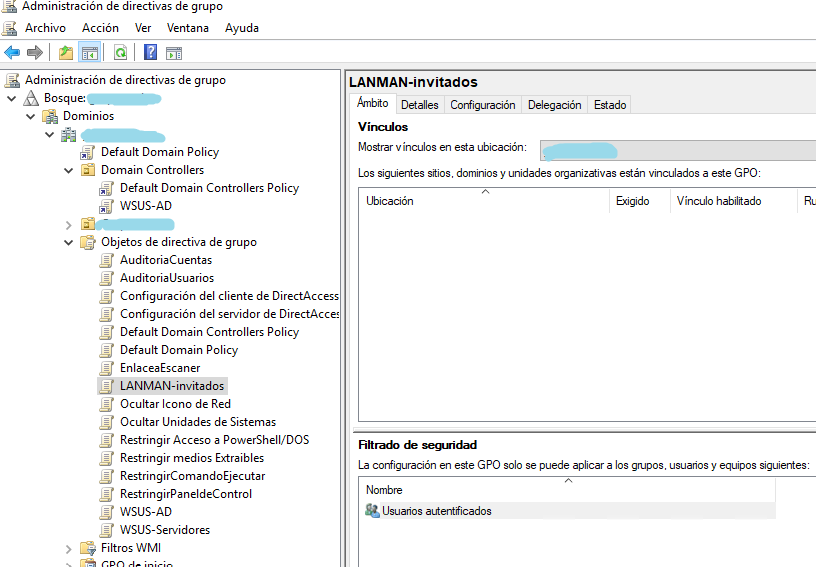

Haciendo cambios por medio de GPO

Pues ya que tengo el dominio a mano, los servidores de dominio también van a acceder (si, lo se, no deberían, pero es peor no poder hacer una copia de seguridad), así que voy a crear una única política que enlazaré a las dos unidades organizacionales, la de controladores de dominio, y la de servidores, personalizada.

Así que lo primero es crear la política, en el administrador de directivas de grupo, %SystemRoot%\system32\mmc.exe %SystemRoot%\system32\gpmc.msc

Crearemos la política en “Objetos de directiva de grupo”, el almacén de políticas.

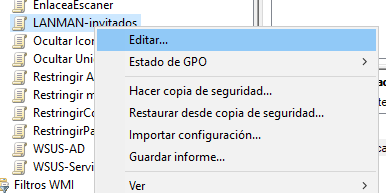

Una vez creada, botón derecho, editar.

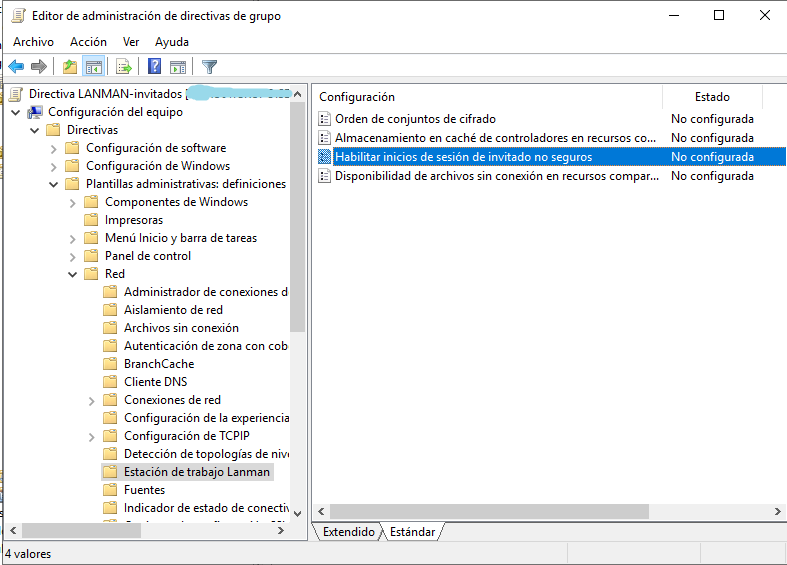

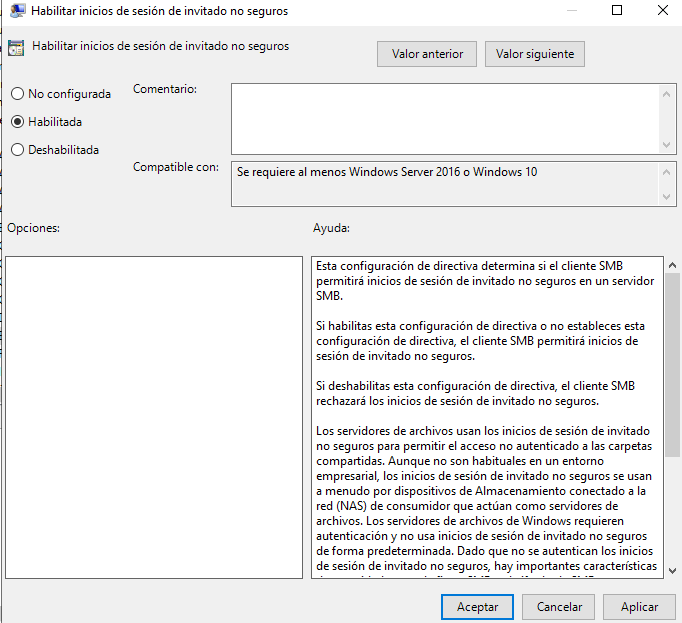

La ruta de la característica a modificar es: “Directiva de grupo \ Configuración del equipo \ Plantillas administrativas \ Red \ Estación de trabajo Lanman \ Habilitar inicios de sesion de invitado no seguros \ Habilitar”

Para habilitarlo, doble click y marcamos “Habilitada”.

Aceptar todo y guardar.

Aplicando los cambios a las unidades organizativas

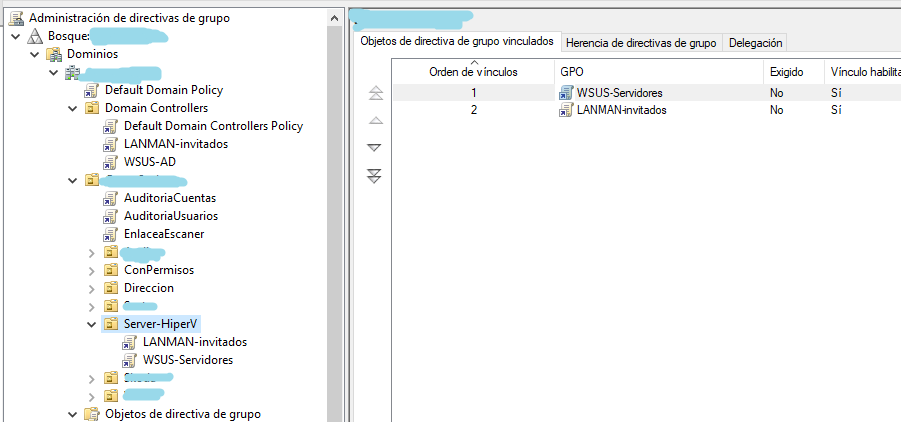

Con la GPO ya creada, lo que hay que decir ahora es sobre que unidades organizativas se aplica, en mi caso la de controladores de dominio, y la de servidores.

Ya solo queda aplicar las políticas en los servidores.

- ¿Vale con un reinicio?

- Vale

- ¿Puedo reiniciar?

- No

- Ah bueno, no pasa nada

Al ser una política de equipo, necesitamos privilegios de administrador local además de los permisos del equipo.

No es lo mismo tener permiso que tener privilegios.

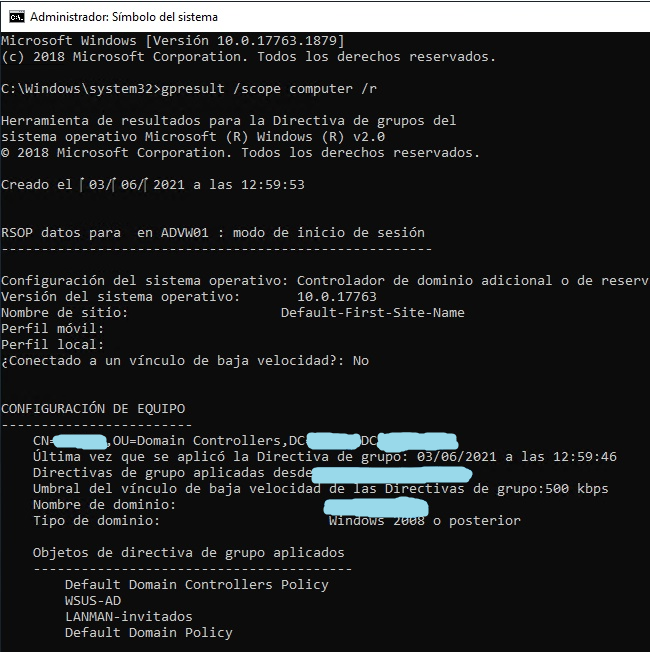

Lo primero será gpupdate /force lo cual se puede llevar un rato y después podemos comprobar con gpresult /scope computer /r. El ámbito es importante.

Con eso obtenemos el resumen y vemos las políticas aplicadas. Suficiente por hoy.

Una forma más simple y local

¿Qué no hay forma de hacerlo via GPO?

No pasa absolutamente nada.

Lo hacemos por registro o por editor de políticas local.

Editor local

Pues exactamente lo mismo pero desde el ejecutable de la consola gpedit.msc

Registro

Tan sencillo como navegar a [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters] y configurar AllowInsecureGuestAuth como dword:1

Tan solo eso.

En powershell sería

Get-Item -path HKLM:\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters -Name 'AllowInsecureGuestAuth'

Set-Item -path HKLM:\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters -Name 'AllowInsecureGuestAuth' -value '1'

Y eso es todo. Hasta la próxima.

YoVirtualizador en formato podcast. Ahora también en Sospechosos Habituales: https://feedpress.me/sospechososhabituales

Y sin más, os dejo los enlaces:

Web: https://www.yovirtualizador.com

Grupo de telegram: https://t.me/grupovirtualizador

Podcast: https://www.ivoox.com/podcast-yovirtualizador_fg_f1563806_filtro_1.xml

Canal de youtube: https://www.youtube.com/channel/UC0R70cABSsmC6TFyXth0qPg

Enlace de afiliados de amazon: https://amzn.to/3gX3HmK

Enlace de referidos de la Asociación Podcast: https://www.asociacionpodcast.es/registrarse/socio/?coupon=SB6A70